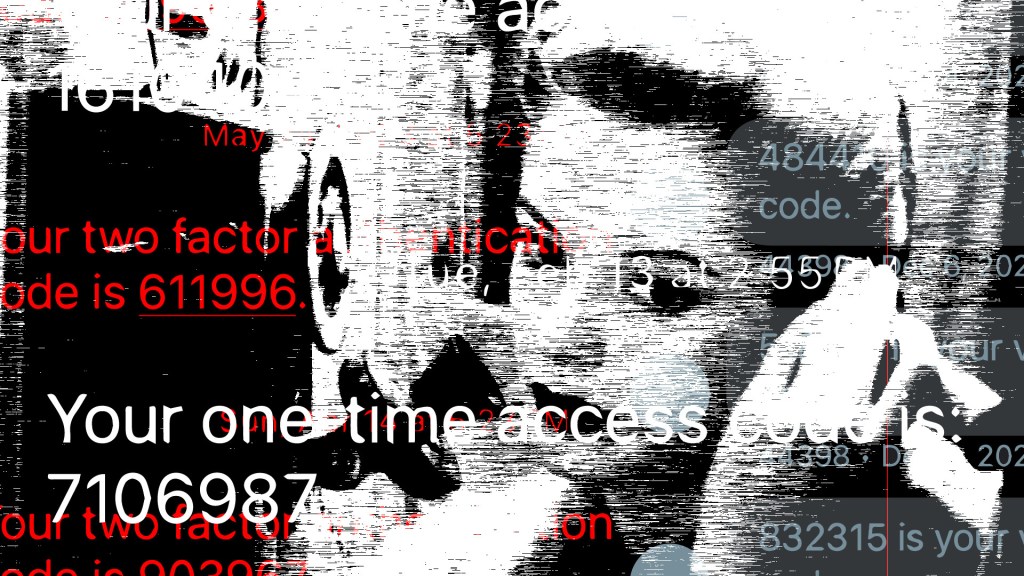

Panggilan telepon masuk muncul di ponsel korban. Mungkin hanya berlangsung beberapa detik, tetapi bisa berakhir dengan korban menyerahkan kode yang memberikan penjahat siber kemampuan untuk meretas akun online mereka atau menguras dompet kripto dan digital mereka.

“Ini tim keamanan PayPal di sini. Kami mendeteksi beberapa aktivitas yang tidak biasa di akun Anda dan sedang menghubungi Anda sebagai langkah pencegahan,” suara robot dari penelepon berkata. “Silakan masukkan kode keamanan enam digit yang telah kami kirim ke perangkat seluler Anda.”

Korban, tidak menyadari niat jahat penelepon, mengetikkan ke keypad ponsel mereka kode enam digit yang baru saja mereka terima melalui pesan teks.

“Dapat boomer!” pesan terbaca di konsol penyerang.

Dalam beberapa kasus, penyerang juga mungkin mengirim email phishing dengan tujuan untuk mencuri kata sandi korban. Namun, seringkali, kode dari ponsel mereka adalah semua yang diperlukan oleh penyerang untuk membobol akun online korban. Saat korban mengakhiri panggilan, penyerang telah menggunakan kode tersebut untuk masuk ke akun korban seolah-olah mereka adalah pemilik sahnya.

Sejak pertengahan 2023, operasi penyadapan yang disebut Estate telah memungkinkan ratusan anggota untuk melakukan ribuan panggilan otomatis untuk menipu korban agar memasukkan kode satu kali pakai, TechCrunch telah mengetahui. Estate membantu penyerang mengalahkan fitur keamanan seperti otentikasi multi-faktor, yang bergantung pada kode sekali pakai yang dikirim ke ponsel atau email seseorang atau dihasilkan dari perangkat mereka menggunakan aplikasi autentikator. Kode satu kali pakai yang dicuri dapat memberikan akses penyerang ke rekening bank, kartu kredit, dompet kripto dan digital korban serta layanan online. Sebagian besar korban berada di Amerika Serikat.

Namun, bug dalam kode Estate mengekspos database back-end situs, yang tidak dienkripsi. Database Estate berisi rincian pendiri situs dan anggotanya, serta log baris demi baris dari setiap serangan sejak situs diluncurkan, termasuk nomor telepon korban yang ditargetkan, kapan, dan oleh anggota mana.

Vangelis Stykas, seorang peneliti keamanan dan chief technology officer di Atropos.ai, menyediakan database Estate kepada TechCrunch untuk dianalisis.

Database back-end memberikan wawasan langka tentang bagaimana operasi penyadapan kode sekali pakai bekerja. Layanan seperti Estate mengiklankan penawaran mereka dengan dalih menyediakan layanan yang seolah-olah sah untuk menguji ketahanan terhadap serangan rekayasa sosial, tetapi jatuh di wilayah abu-abu hukum karena mereka memungkinkan anggotanya menggunakan layanan ini untuk serangan siber jahat. Di masa lalu, otoritas telah menuntut operator situs serupa yang didedikasikan untuk mengotomatisasi serangan siber karena menyediakan layanan mereka kepada penjahat.

Database berisi log lebih dari 93.000 serangan sejak Estate diluncurkan tahun lalu, menargetkan korban yang memiliki akun dengan Amazon, Bank of America, Capital One, Chase, Coinbase, Instagram, Mastercard, PayPal, Venmo, Yahoo (yang memiliki TechCrunch), dan banyak lainnya.

Beberapa serangan juga menunjukkan upaya untuk mencuri nomor telepon dengan melakukan serangan penukaran SIM — satu kampanye hanya diberi judul “kamu sedang ditukar SIM kawan” — dan mengancam untuk membeberkan informasi pribadi korban.

Pendiri Estate, seorang programmer Denmark berusia awal 20-an, mengatakan kepada TechCrunch dalam sebuah email pekan lalu, “Saya tidak mengoperasikan situs lagi.” Pendiri tersebut, meskipun berupaya untuk menyembunyikan operasi online Estate, salah mengonfigurasi server Estate yang mengungkapkan lokasinya yang sebenarnya di pusat data di Belanda.

Estate mengiklankan dirinya mampu “menciptakan solusi OTP yang sesuai dengan kebutuhan Anda secara sempurna,” dan menjelaskan bahwa “opsi scripting kustom kami memberi Anda kendali.” Anggota Estate menggunakan jaringan telepon global dengan menyamar sebagai pengguna sah untuk mendapatkan akses ke penyedia komunikasi hulu. Salah satu penyedia adalah Telnyx, yang chief executive-nya David Casem memberitahu TechCrunch bahwa perusahaan tersebut telah memblokir akun Estate dan penyelidikan sedang berlangsung.

Meskipun Estate berhati-hati untuk tidak menggunakan bahasa eksplisit yang bisa memprovokasi atau mendorong serangan siber jahat, database menunjukkan bahwa Estate hampir secara eksklusif digunakan untuk kriminalitas.

“Jenis layanan ini membentuk tulang punggung ekonomi kriminal,” kata Allison Nixon, chief research officer di Unit 221B, sebuah perusahaan keamanan dunia yang dikenal karena menyelidiki kelompok-kelompok kejahatan siber. “Mereka membuat tugas yang lambat menjadi efisien. Ini berarti lebih banyak orang menerima penipuan dan ancaman secara umum. Lebih banyak orang tua kehilangan masa pensiun mereka karena kejahatan — dibandingkan dengan masa sebelum jenis layanan ini ada.”

Bagaimana Estate Beroperasi

Estate berusaha untuk memiliki profil yang rendah dengan menyembunyikan situs web mereka dari mesin pencari dan menerima anggota baru melalui mulut ke mulut. Menurut situs web mereka, anggota baru hanya dapat masuk ke Estate dengan kode referral dari anggota yang sudah ada, yang menjaga jumlah pengguna rendah untuk menghindari deteksi oleh penyedia komunikasi hulu yang Estate andalkan.

Sekali masuk, Estate menyediakan anggotanya dengan alat untuk mencari kata sandi akun yang pernah diretas dari calon korban mereka, meninggalkan kode sekali pakai sebagai satu-satunya rintangan untuk membobol akun target. Alat-alat Estate juga memungkinkan anggota untuk menggunakan naskah buatan sendiri yang berisi instruksi untuk menipu target agar memberikan kode sekali pakai mereka.

Beberapa naskah serangan dirancang untuk memvalidasi nomor kartu kredit yang dicuri dengan menipu korban agar memberikan kode keamanan di bagian belakang kartu pembayaran mereka.

Menurut database, salah satu kampanye panggilan terbesar di Estate menargetkan korban yang lebih tua dengan asumsi bahwa “boomers” lebih cenderung menerima panggilan telepon tanpa permintaan dari generasi yang lebih muda. Kampanye ini, yang diperkirakan melakukan sekitar ribuan panggilan, bergantung pada naskah yang membuat penjahat siber terus terinformasi tentang setiap serangan yang dilakukan.

“Si tua menjawab!” akan muncul di konsol saat korban mereka mengangkat telepon, dan “Alat bantu kehidupan dicabut” akan muncul saat serangan berhasil.

Database menunjukkan bahwa pendiri Estate menyadari bahwa para pelanggannya sebagian besar adalah pelaku kejahatan, dan Estate telah lama menjanjikan privasi bagi anggotanya.

“Kami tidak mencatat data apa pun, dan kami tidak memerlukan informasi pribadi apa pun untuk menggunakan layanan kami,” demikian bunyi situs web Estate, sebuah bentakan terhadap pemeriksaan identitas yang secara khas diperlukan oleh penyedia telekomunikasi hulu dan perusahaan teknologi sebelum membiarkan pelanggan mereka masuk ke jaringan mereka.

Namun, itu bukan benar-benar benar. Estate mencatat setiap serangan yang dilakukan anggotanya dengan detail granular sejak peluncuran situs pertengahan 2023. Dan pendiri situs tetap memiliki akses ke log server yang memberikan jendela waktu nyata ke apa yang terjadi di server Estate setiap saat, termasuk setiap panggilan yang dibuat oleh anggotanya, serta setiap kali anggota memuat halaman di situs web Estate.

Database menunjukkan bahwa Estate juga melacak alamat email calon anggota. Salah satu pengguna mengatakan mereka ingin bergabung dengan Estate karena mereka baru-baru ini “mulai membeli CCS” — mengacu pada kartu kredit — dan percaya bahwa Estate lebih tepercaya daripada membeli bot dari penjual yang tidak dikenal. Pengguna tersebut kemudian disetujui untuk menjadi anggota Estate, catatan menunjukkan.

Database yang terbuka menunjukkan bahwa beberapa anggota percaya pada janji Estate tentang anonimitas dengan meninggalkan fragmen informasi identifikasi mereka sendiri — termasuk alamat email dan penanganan online — dalam naskah yang mereka tulis dan serangan yang mereka lakukan.

Database Estate juga berisi naskah serangan anggotanya, yang mengungkapkan cara-cara tertentu di mana penyerang mengeksploitasi kelemahan dalam cara perusahaan teknologi besar dan bank melaksanakan fitur keamanan, seperti kode sekali pakai, untuk memverifikasi identitas pelanggan mereka. TechCrunch tidak menjelaskan naskah secara rinci, karena hal itu dapat membantu penjahat siber dalam melakukan serangan.

Reporter keamanan veteran Brian Krebs, yang sebelumnya melaporkan operasi kode sekali pakai pada tahun 2021, mengatakan operasi kriminal seperti ini jelas menunjukkan mengapa Anda sebaiknya “tidak pernah memberikan informasi apa pun sebagai respons terhadap panggilan telepon tanpa permintaan.”

“Tidak masalah siapa yang mengklaim menelepon: Jika Anda tidak memulai kontak, tutup telepon,” tulis Krebs. Saran tersebut masih berlaku hingga hari ini.

Namun, meskipun layanan yang menawarkan penggunaan kode sekali pakai masih memberikan keamanan yang lebih baik bagi pengguna daripada layanan yang tidak, kemampuan penjahat siber untuk menghindari pertahanan ini menunjukkan bahwa perusahaan teknologi, bank, dompet dan pertukaran kripto, serta perusahaan telekomunikasi masih memiliki banyak pekerjaan yang harus dilakukan.

Nixon dari Unit 221B mengatakan perusahaan berada dalam “pertempuran tanpa akhir” dengan aktor jahat yang mencari untuk menyalahgunakan jaringan mereka, dan bahwa otoritas harus meningkatkan upaya untuk menindak tegas layanan ini.

“Potongan yang hilang adalah kita membutuhkan penegak hukum untuk menangkap pelaku kejahatan yang membuat diri mereka sendiri begitu mengganggu,” ujar Nixon. “Anak-anak muda dengan sengaja membuat karier dari ini, karena mereka meyakinkan diri mereka sendiri bahwa mereka ‘cuma sebuah platform’ dan ‘tidak bertanggung jawab atas kejahatan’ yang difasilitasi oleh proyek mereka.”

“Mereka berharap mendapatkan uang dengan mudah dalam ekonomi penipuan. Ada pengaruh yang mendorong cara tidak etis untuk menghasilkan uang secara online. Penegak hukum perlu menghentikan ini.”

Baca lebih lanjut di TechCrunch:

- Pelaku ancaman mengorek 49 juta alamat pelanggan Dell

- Layanan terenkripsi Apple, Proton, dan Wire membantu polisi Spanyol mengidentifikasi aktivis

- CEO UHG mengatakan ‘mungkin sepertiga’ warga AS terkena dampak hack terbaru

- Apa yang kita pelajari dari dakwaan otak dari LockBit

Cara memverifikasi pelanggaran data